A proteção por push bloqueia automaticamente os segredos antes que eles cheguem ao seu repositório, mantendo o código clean sem interromper os fluxos de trabalho.

Mantenha seus segredos protegidos

O GitHub Secret Protection monitora continuamente seu perímetro do GitHub, ajudando a evitar exposições, proteger credenciais e enviar com segurança.

4,4 mi Vazamentos de segredos impedidos no GitHub em 2024

+150 Parceiros da indústria, trabalhando juntos para mitigar riscos para a comunidade de desenvolvedores

39 mi Vazamentos de segredos detectados com o Secret Protection em 2024

Evite a exposição acidental de segredos

em seus repositórios

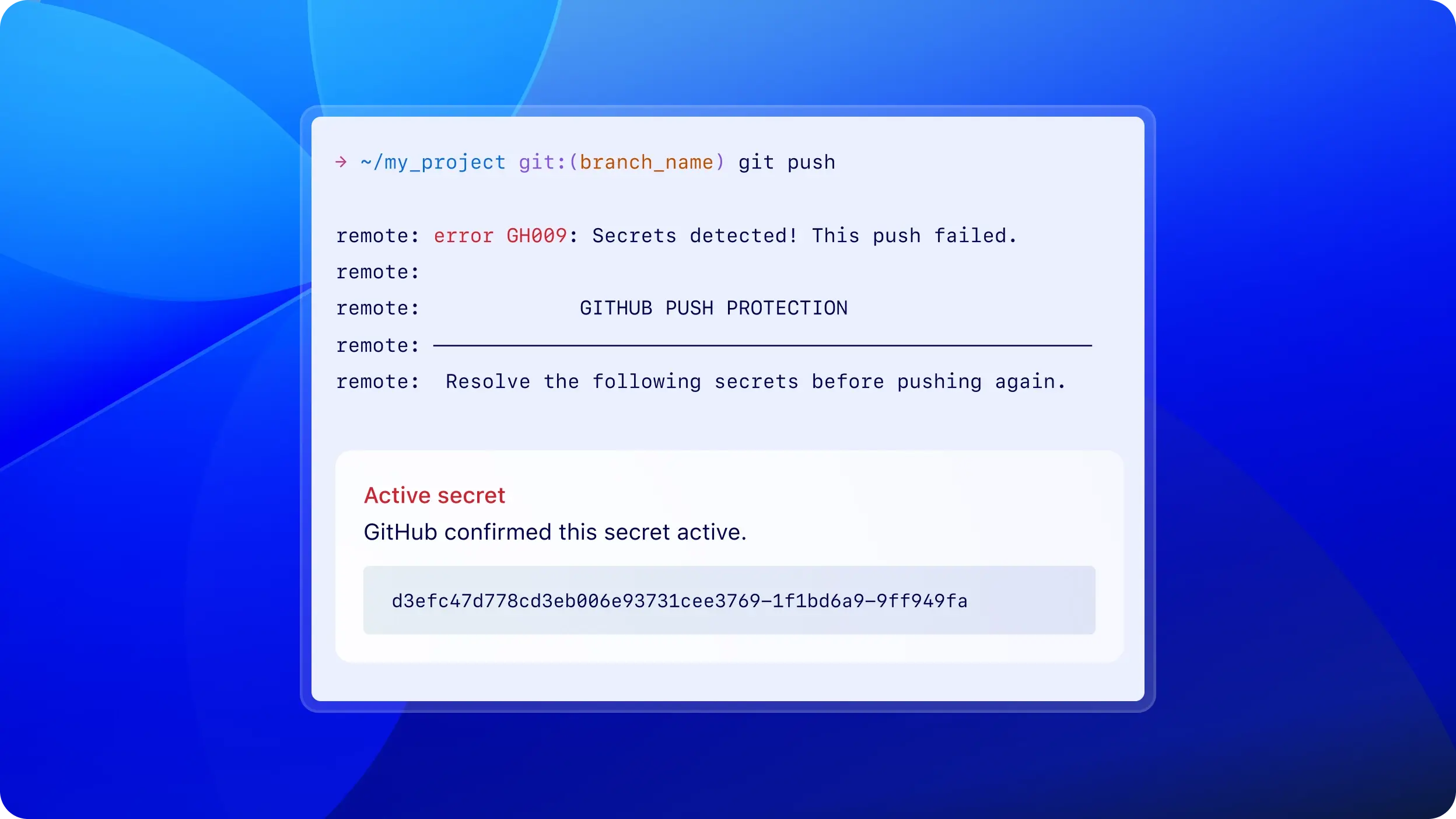

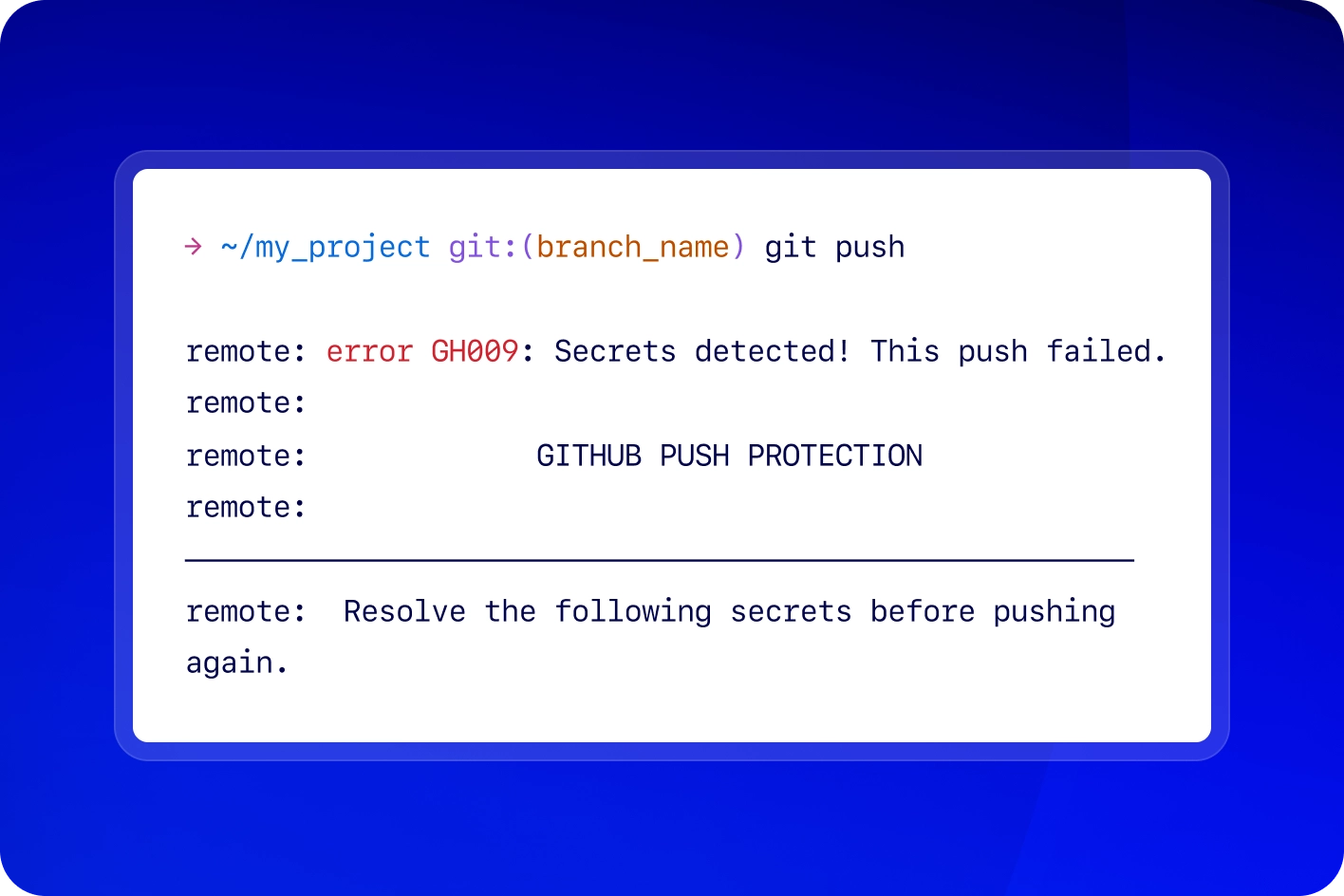

Bloqueie vazamentos antes que eles aconteçam

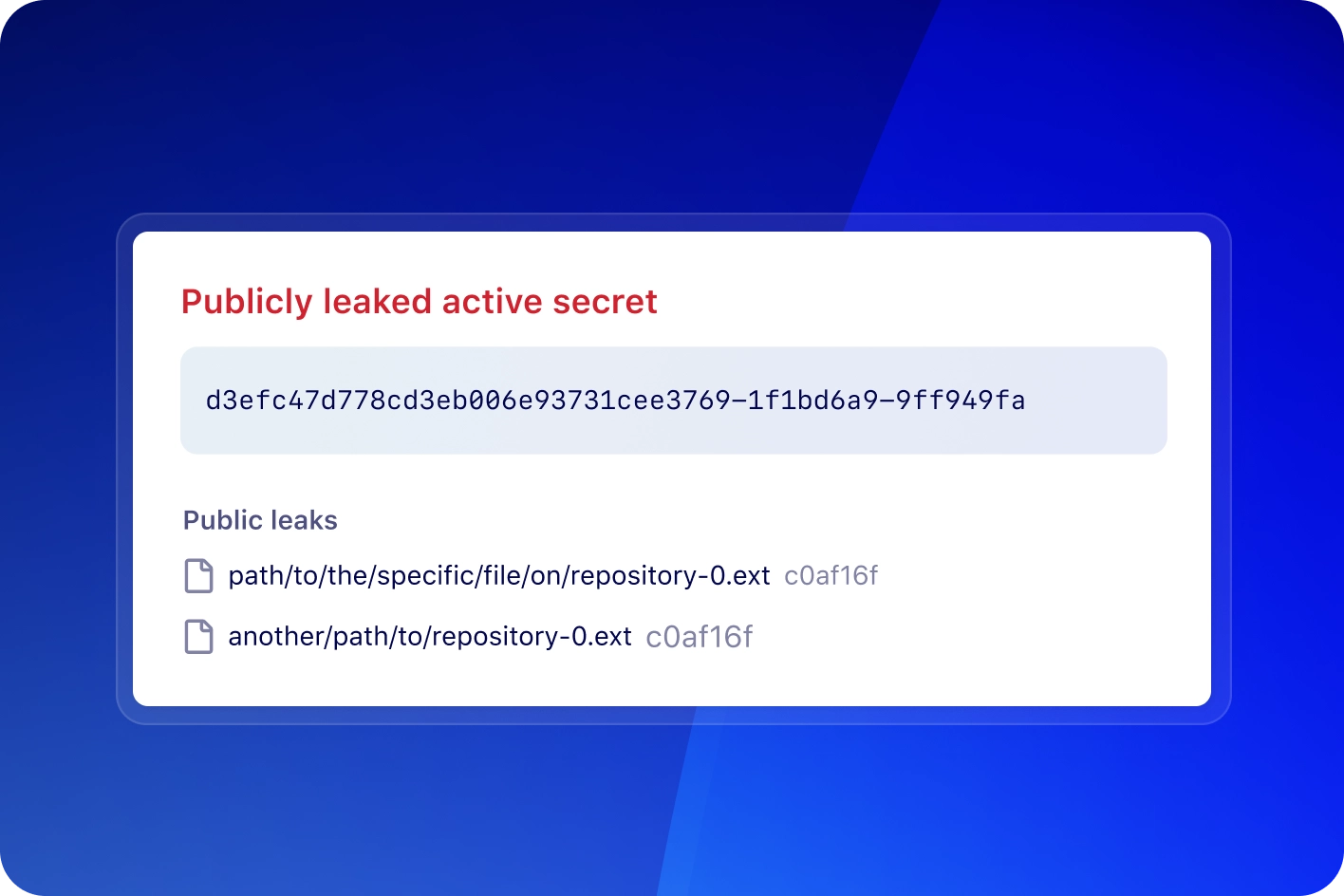

Descubra as ameaças que os outros não percebem

Detecte segredos em problemas, discussões e muito mais com o Secret Scanning. Metadados como verificações de validade e vazamentos públicos ajudam a priorizar ameaças ativas.

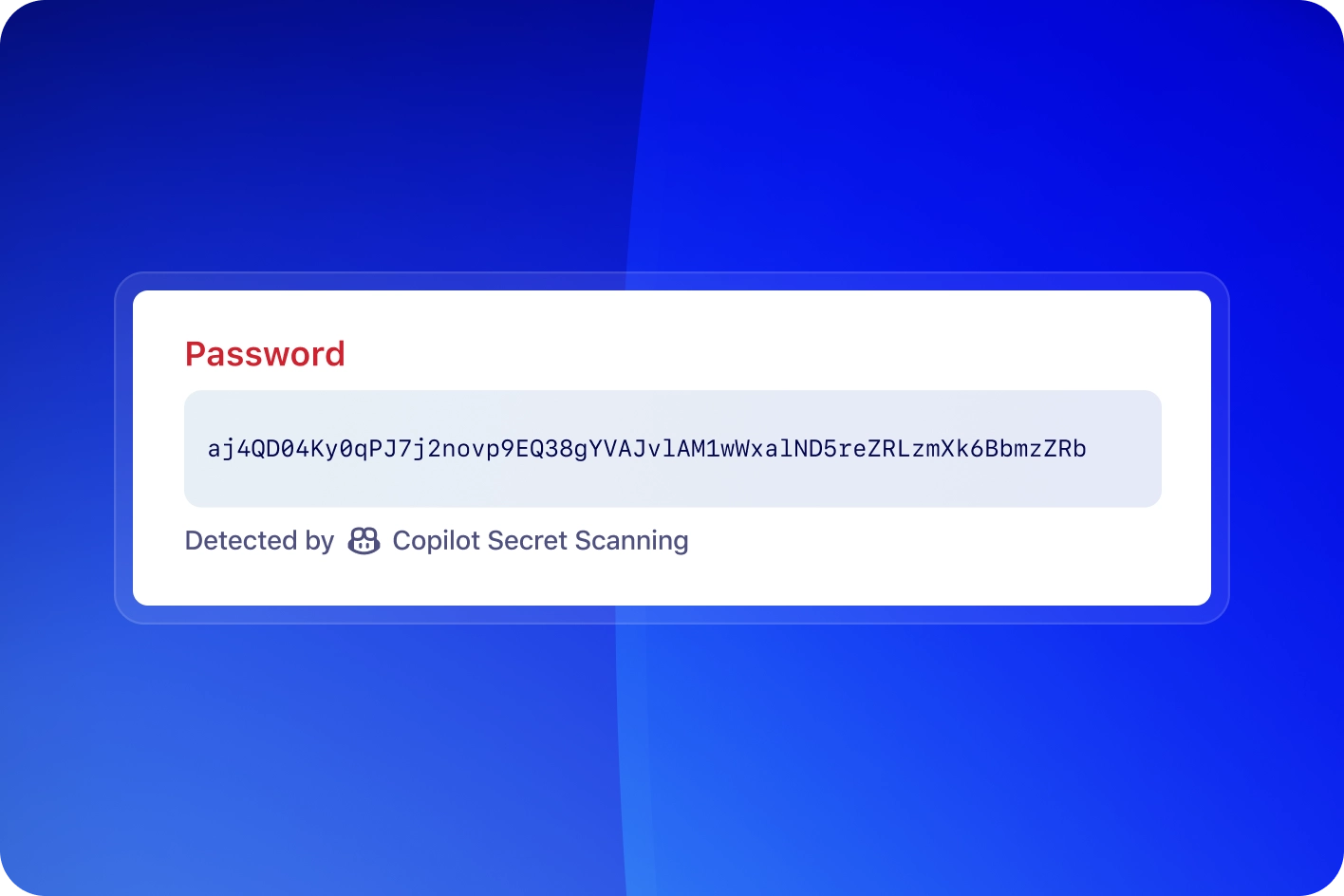

Deixe o Copilot fazer o trabalho pesado

O GitHub Copilot encontra segredos elusivos, como senhas, sem falso-positivos. Ele detecta segredos que os detectores de segredos tradicionais não conseguem capturar, fornecendo uma camada adicional de segurança.

Padronize a aplicação e simplifique a conformidade

Gerencie políticas como contorno delegado para proteção contra push, restrições de rejeição de alertas e configurações de ativação integradas, simplificando a aplicação de segurança em escala.

Impulsionado por uma parceria global de segurança

O GitHub faz parceria com mais de 150 provedores para mitigar riscos e garantir o mais alto nível de precisão de detecção.

Saiba mais sobre o programa de parceiro para Secret Scanning

Código mais seguro para todos

O Secret Protection ajuda a manter segredos fora do seu código, não importa se você está protegendo um projeto de código aberto ou fortalecendo sua base de código empresarial.

Recursos para começar

Perguntas frequentes

O que é o GitHub Secret Protection?

O GitHub Secret Protection detecta e previne vazamentos de segredos continuamente em tempo real, impedindo de forma proativa que credenciais confidenciais sejam enviadas para um repositório com proteção contra push. Com uma taxa de falso-positivos notavelmente baixa e cerca de 150 integrações de provedores de serviços, ele permite revogação e rodízio rápidos de credenciais, aumentando a produtividade do desenvolvedor.

O que é a avaliação de riscos de segredo?

A avaliação de risco de segredo fornece uma visão geral abrangente e gratuita do rastro de vazamento de segredos de uma organização em seus repositórios do GitHub. Ao analisar repositórios em busca de segredos expostos, ela ajuda administradores e desenvolvedores a entender sua exposição a potenciais riscos de segurança e oferece insights práticos para correção.

O que é proteção contra push?

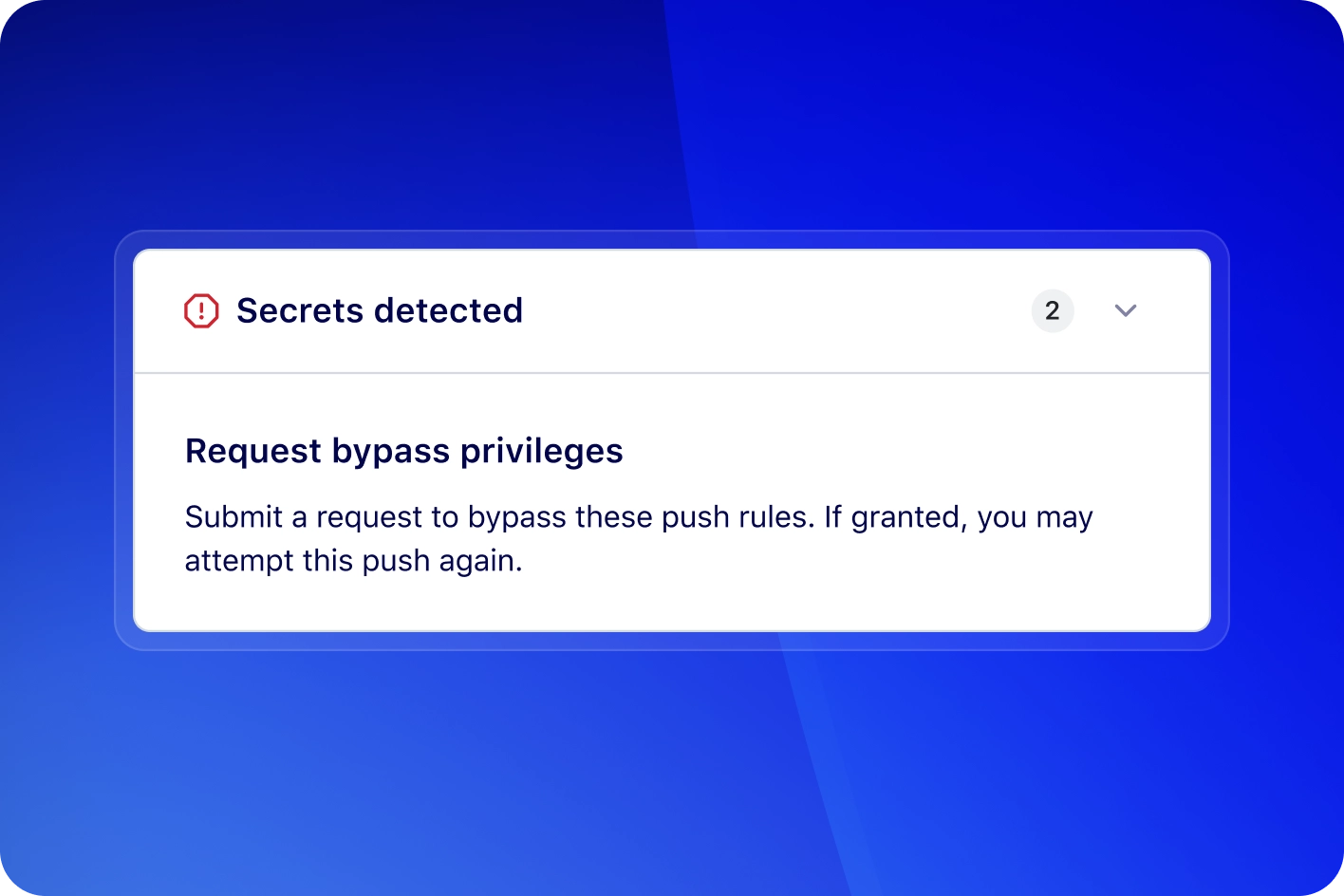

A proteção contra push foi projetada para evitar que informações confidenciais, como segredos ou tokens, sejam enviadas ao seu repositório. Ela verifica proativamente seu código em busca de segredos durante o processo de push e bloqueia o push caso algum seja detectado.

O que é contorno delegado para proteção contra push?

O contorno delegado introduz um processo de aprovação para que desenvolvedores contornem a proteção contra push. Qualquer pessoa que optar por contornar um bloqueio de proteção contra push precisará enviar uma solicitação a um grupo designado de revisores, garantindo que nenhum segredo não protegido vaze acidentalmente.

O que são as confirmações de validade da Secret Scanning?

As confirmações de validade ajudam a determinar se os segredos detectados ainda estão ativos, permitindo que desenvolvedores e equipes de segurança priorizem suas respostas de forma eficaz. Quando um segredo é sinalizado, o sistema verifica sua validade para confirmar se o segredo está ativo ou inativo.

O que é o programa de parceria de secret scanning?

O programa de parceria de Secret Scanning permite que provedores de serviços protejam seus formatos de token, permitindo que o GitHub verifique os repositórios públicos e pacotes npm em busca de segredos expostos. Quando um segredo é encontrado em um repositório público, o GitHub envia um alerta diretamente ao provedor de serviços, que pode então validar e tomar as medidas adequadas.