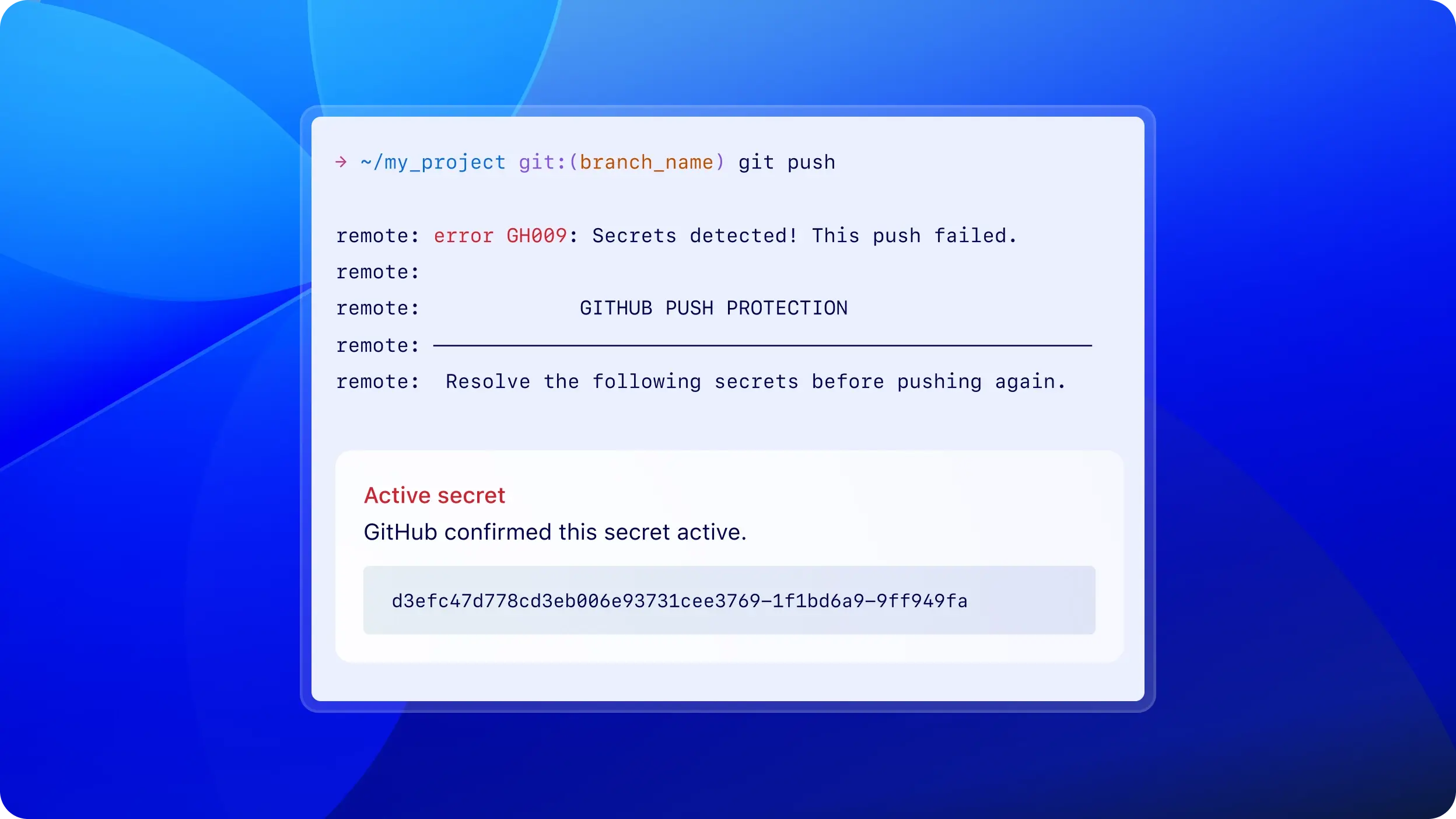

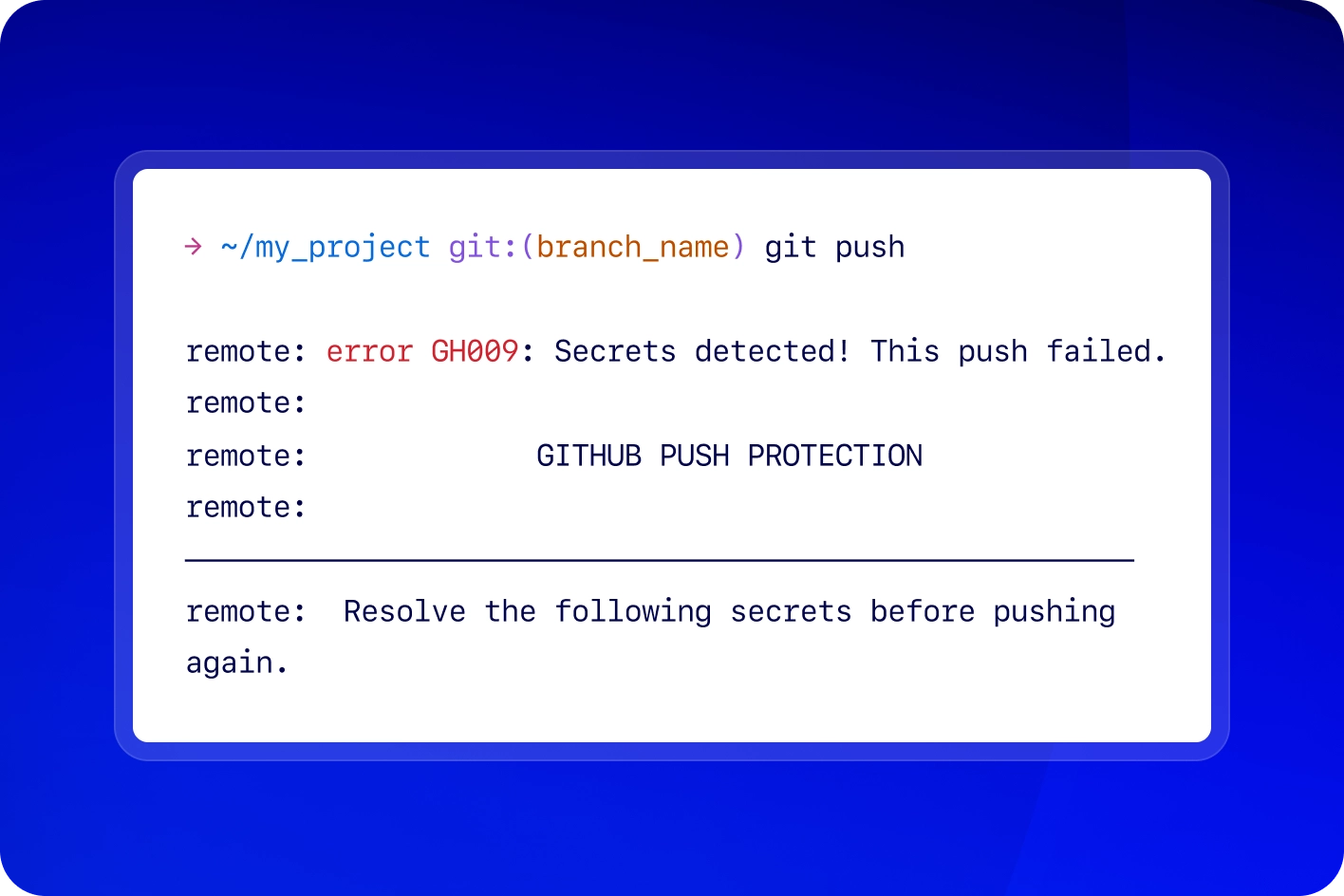

Push protection bloquea automáticamente los secretos antes de que lleguen al repositorio, manteniendo el código limpio sin interrumpir los flujos de trabajo.

Mantén tus secretos secretos

GitHub Secret Protection monitorea de forma continua tu perímetro de GitHub, ayudando a prevenir exposiciones, proteger credenciales y hacer entregas de forma segura.

4.4 M de fugas de secretos evitadas en GitHub en 2024

Más de 150 socios del sector trabajando unidos para reducir los riesgos para la comunidad de desarrolladores

39 M de fugas de secretos detectadas con Secret Protection en 2024

Evita la exposición accidental de secretos

en todos tus repositorios

Bloquea las filtraciones antes de que sucedan

Encuentra las amenazas que otros no detectan

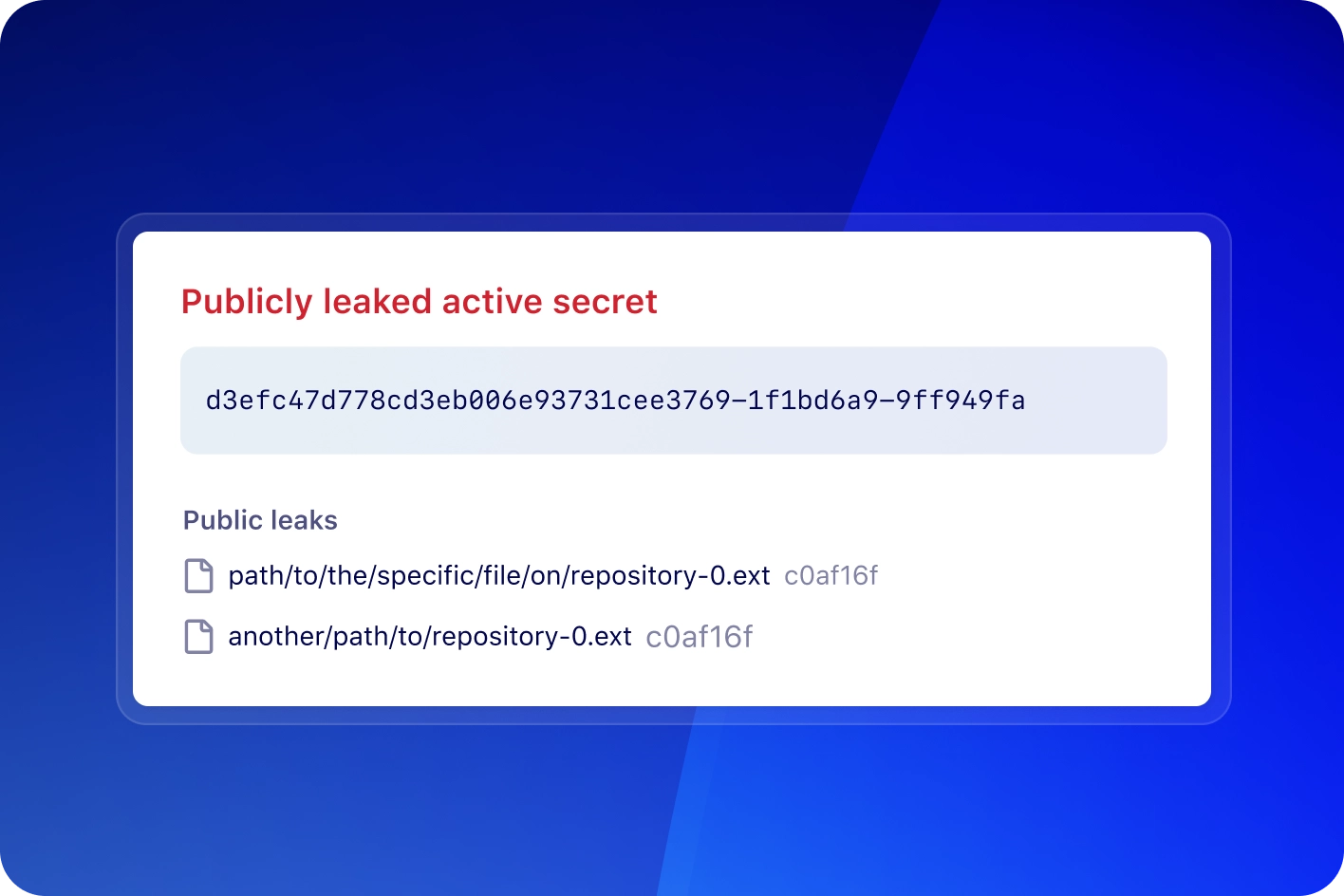

Detecta secretos en issues, discussions y más con secret scanning. Los metadatos, como las comprobaciones de validez y las filtraciones públicas, ayudan a priorizar las amenazas activas.

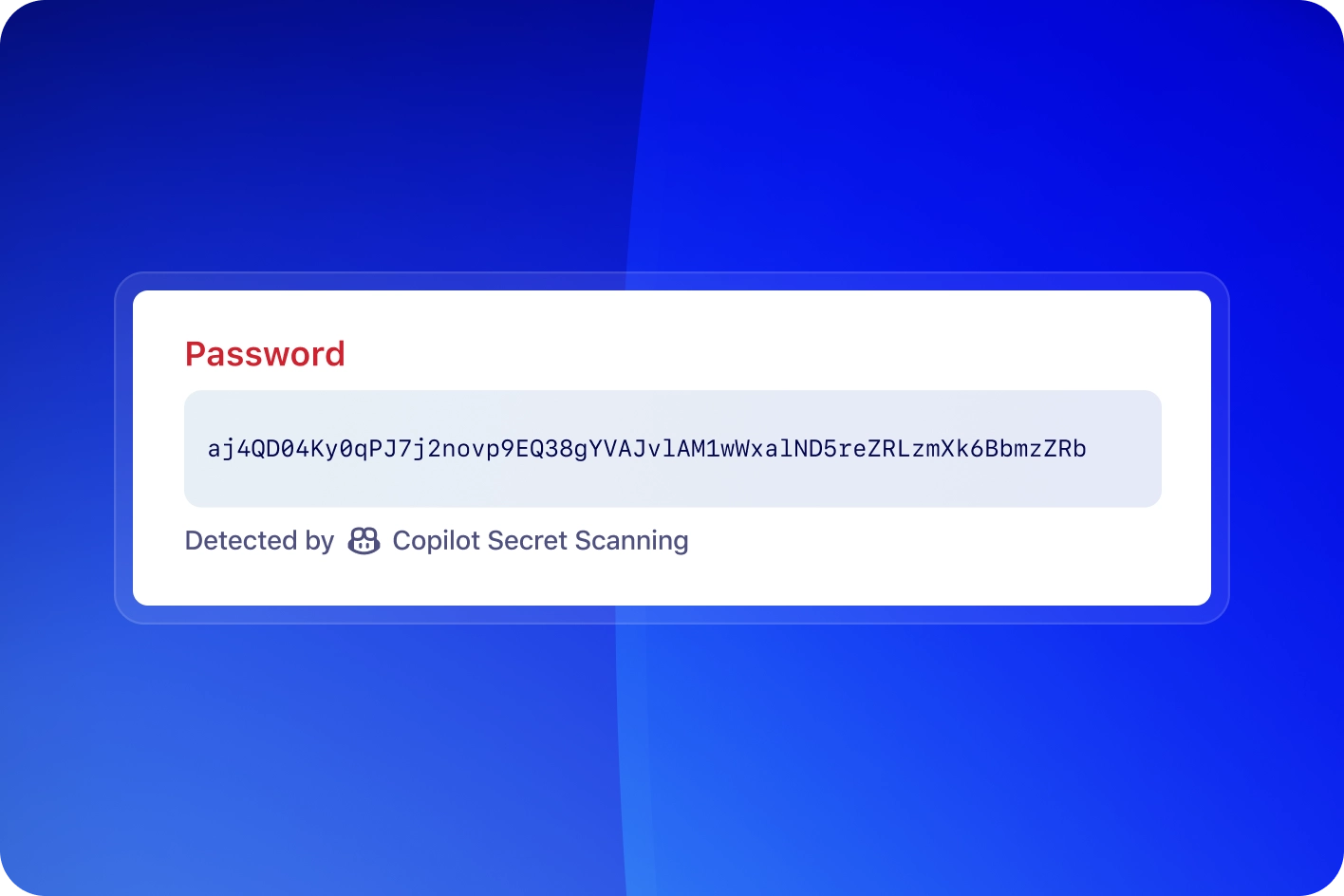

Déjale a Copilot el trabajo pesado

GitHub Copilot encuentra secretos ocultos como contraseñas, sin arrojar falsos positivos. Detecta esos secretos que los detectores de comunes no logran ver, dándote una capa extra de seguridad.

Estandariza las reglas, simplifica el cumplimiento

Administra políticas como la omisión delegada para push protection, las restricciones de descarte de alertas y las configuraciones de habilitación integradas, para simplificar la implementación de seguridad a gran escala.

Con el respaldo de una colaboración mundial en seguridad

GitHub se asocia con más de 150 proveedores para mitigar los riesgos y asegurar el más alto nivel de precisión en la detección.

Obtén más información acerca del programa de partners de secret scanning

Código más seguro para todos

Ya sea que asegures un proyecto de código abierto o refuerces el código base de tu empresa, Secret Protection te ayuda a mantener los secretos fuera de tu código.

Recursos para comenzar

Preguntas frecuentes

¿Qué es GitHub Secret Protection?

GitHub Secret Protection detecta y previene la filtración de secretos de forma continua y en tiempo real y bloquea de forma proactiva que se haga push de credenciales confidenciales a un repositorio con push protection. Con una tasa de falsos positivos notablemente baja y alrededor de 150 integraciones de proveedores de servicios, permite una rápida revocación y rotación de credenciales, lo que mejora la productividad del desarrollador.

¿Qué es el secret risk assessment?

El secret risk assessment proporciona una visión general gratuita y completa de la huella de filtraciones de secretos de una organización en sus repositorios de GitHub. Al analizar los repositorios en busca de secretos expuestos, ayuda a los administradores y desarrolladores a comprender su exposición frente a los posibles riesgos de seguridad y ofrece información práctica para la remediación.

¿Qué es push protection?

Push protection se diseñó para evitar desde un principio hacer push de información confidencial, como secretos o tokens, en tu repositorio. Escanea el código de forma proactiva en busca de secretos durante el proceso de push y bloquea el push si detecta alguno.

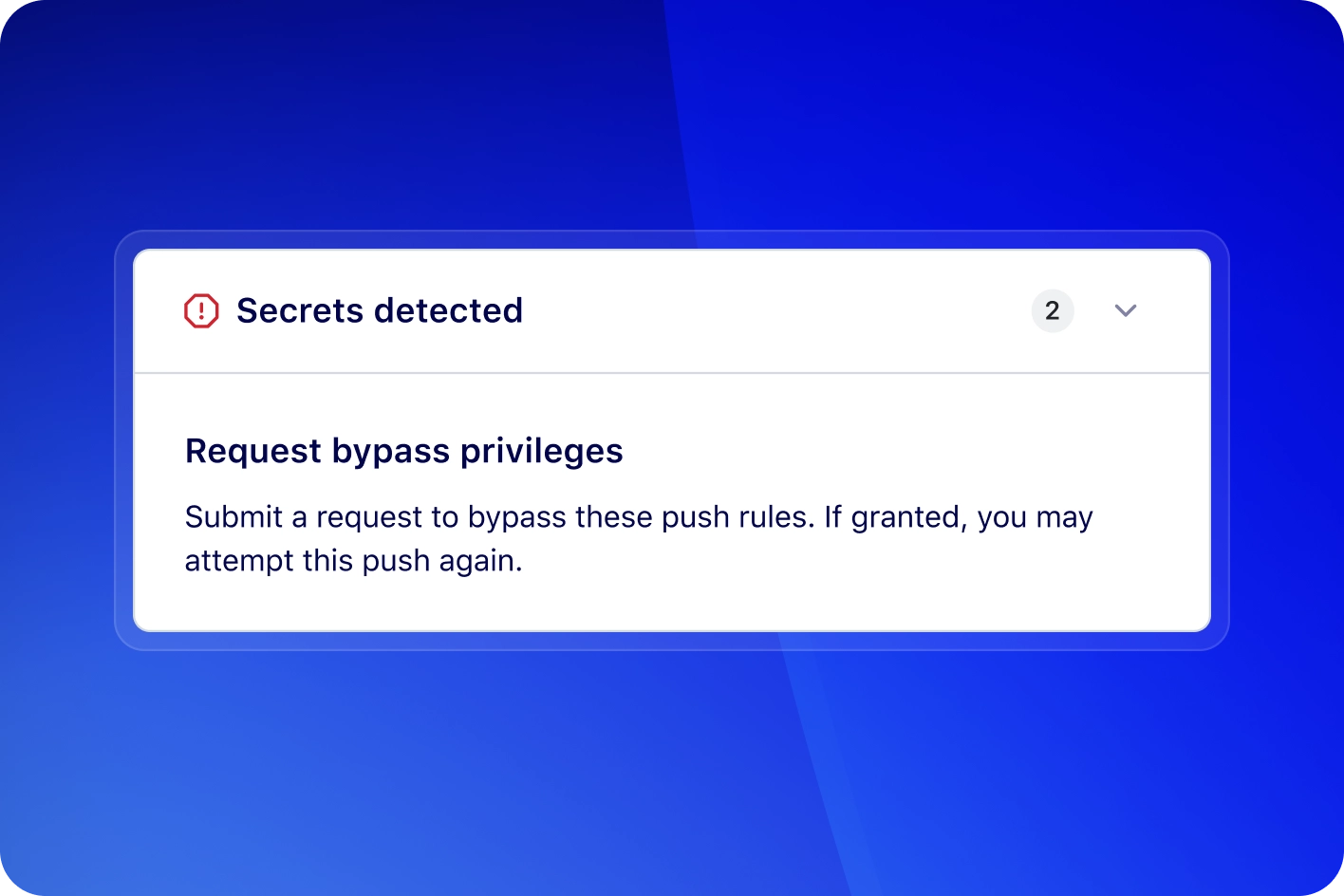

¿Qué es la omisión delegada para push protection?

La omisión delegada introduce un proceso de aprobación para que los desarrolladores puedan omitir la push protection. Cualquier desarrollador que decida omitir un bloqueo de push protection deberá enviar una solicitud a un grupo designado de revisores, para asegurar que no se filtren secretos confidenciales de forma accidental.

¿Qué son las comprobaciones de validez de secret scanning?

Las comprobaciones de validez ayudan a determinar si los secretos detectados continúan activos, lo que le permite a los desarrolladores y equipos de seguridad priorizar su respuesta de forma efectiva. Cuando se marca un secreto, el sistema verifica su validez para confirmar si el secreto se encuentra activo o inactivo.

¿Qué es el programa de partners de secret scanning?

El programa de partners de secret scanning permite a los proveedores de servicios asegurar sus formatos de token al permitir que GitHub analice los repositorios públicos y los paquetes de npm en busca de secretos expuestos. Cuando se encuentra un secreto en un repositorio público, GitHub envía una alerta directamente al proveedor de servicios, para que este la verifique y tome las medidas adecuadas.