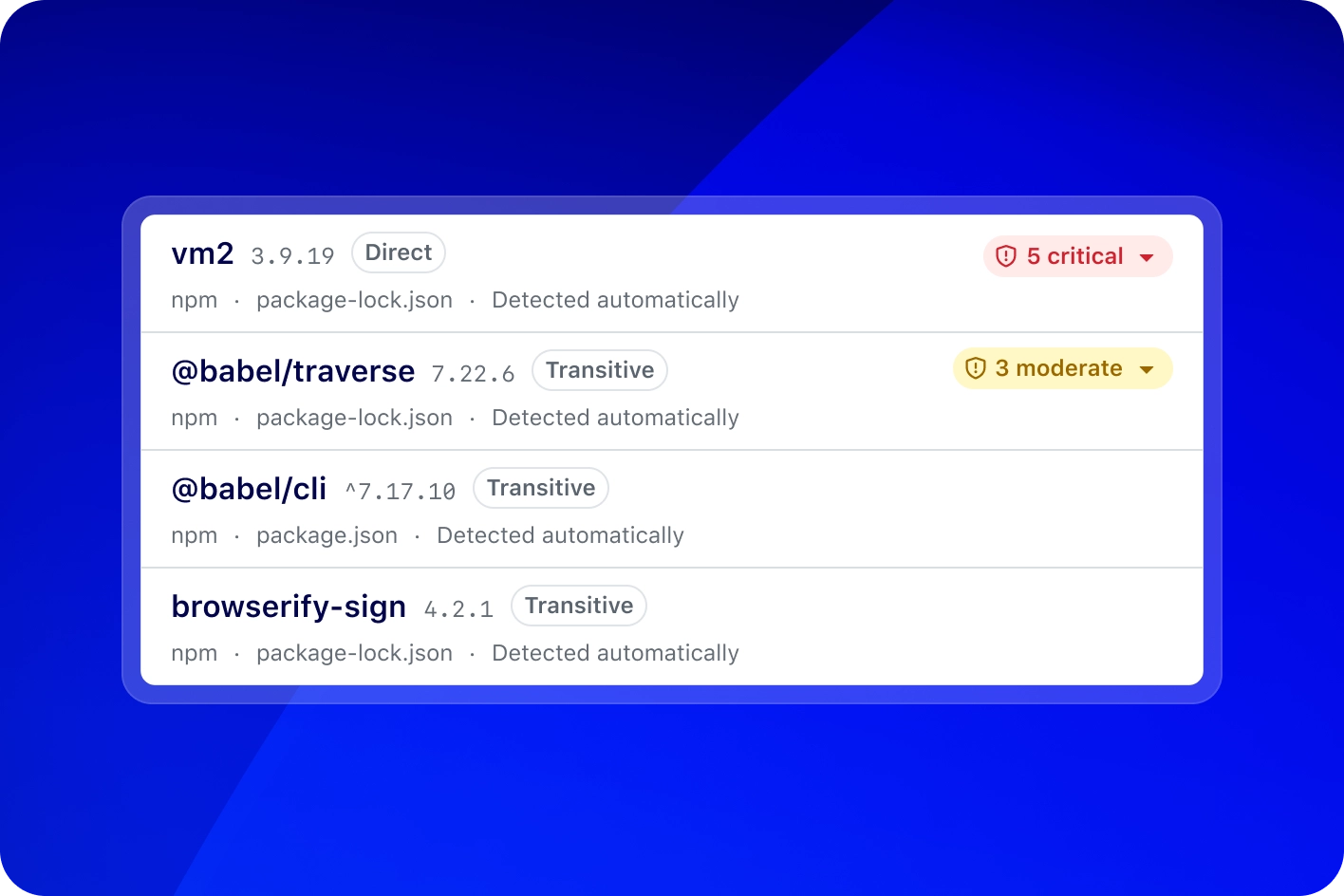

Identifica riesgos críticos más rápido con las puntuaciones EPSS y las alertas automatizadas. Mapea dependencias y dependientes, lo que incluye los transitivos, con SBOM de un solo clic.

Protege tu cadena de suministro de software

Gestiona los riesgos del código abierto con la seguridad en la cadena de suministro de GitHub. Detecta y corrige amenazas de forma temprana con análisis automatizados, actualizaciones y la aplicación de políticas, para mantener la resiliencia del software.

Asegura tus dependencias

Detecta vulnerabilidades de forma automática y obtén actualizaciones de confianza con Dependabot.

Prioriza lo que importa

Dependabot muestra el 10 % de las alertas más críticas basándose en la probabilidad de explotación, las puntuaciones de gravedad y las reglas de clasificación de errores.

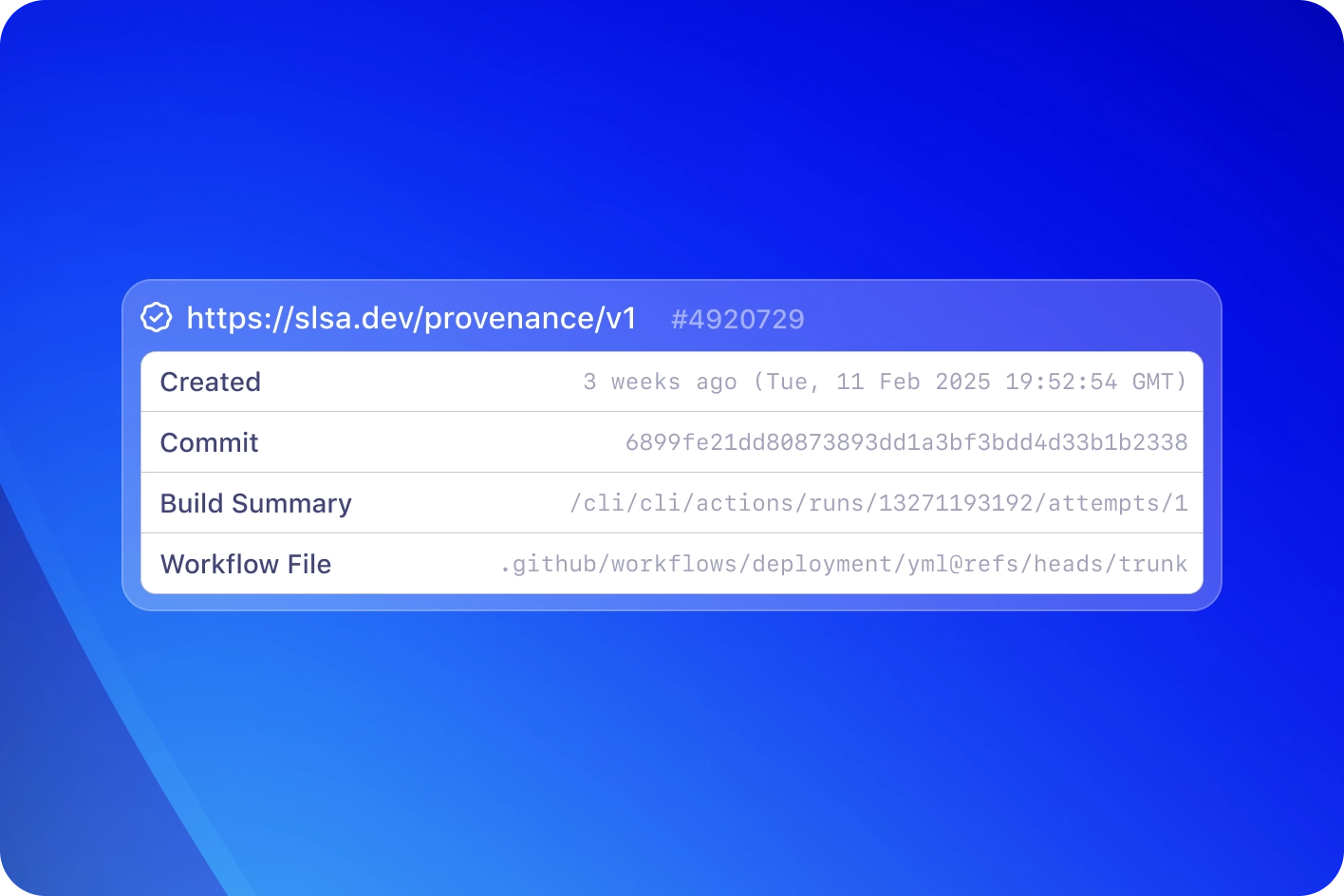

Distribuye lo que compilas

Firma y verifica fácilmente tus compilaciones con las certificaciones de artefactos—para simplificar la seguridad y el cumplimiento.

Desde las dependencias hasta el deployment,

protege tu cadena de suministro.

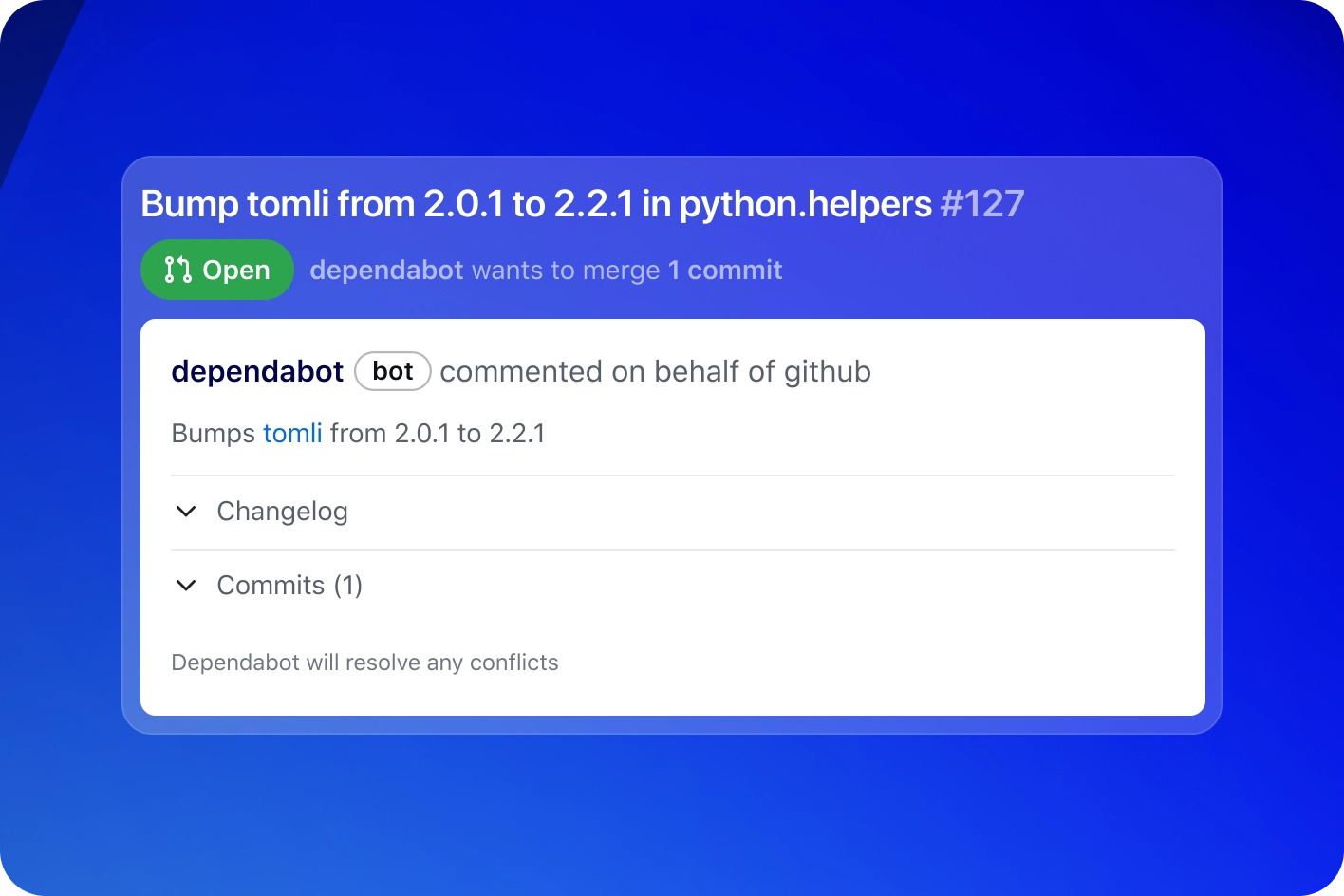

Haz que las actualizaciones sean pan comido

Mantén la seguridad con pull requests automáticas para las últimas dependencias. Dependabot agrupa las actualizaciones para que las revisiones y los merge sean más rápidos.

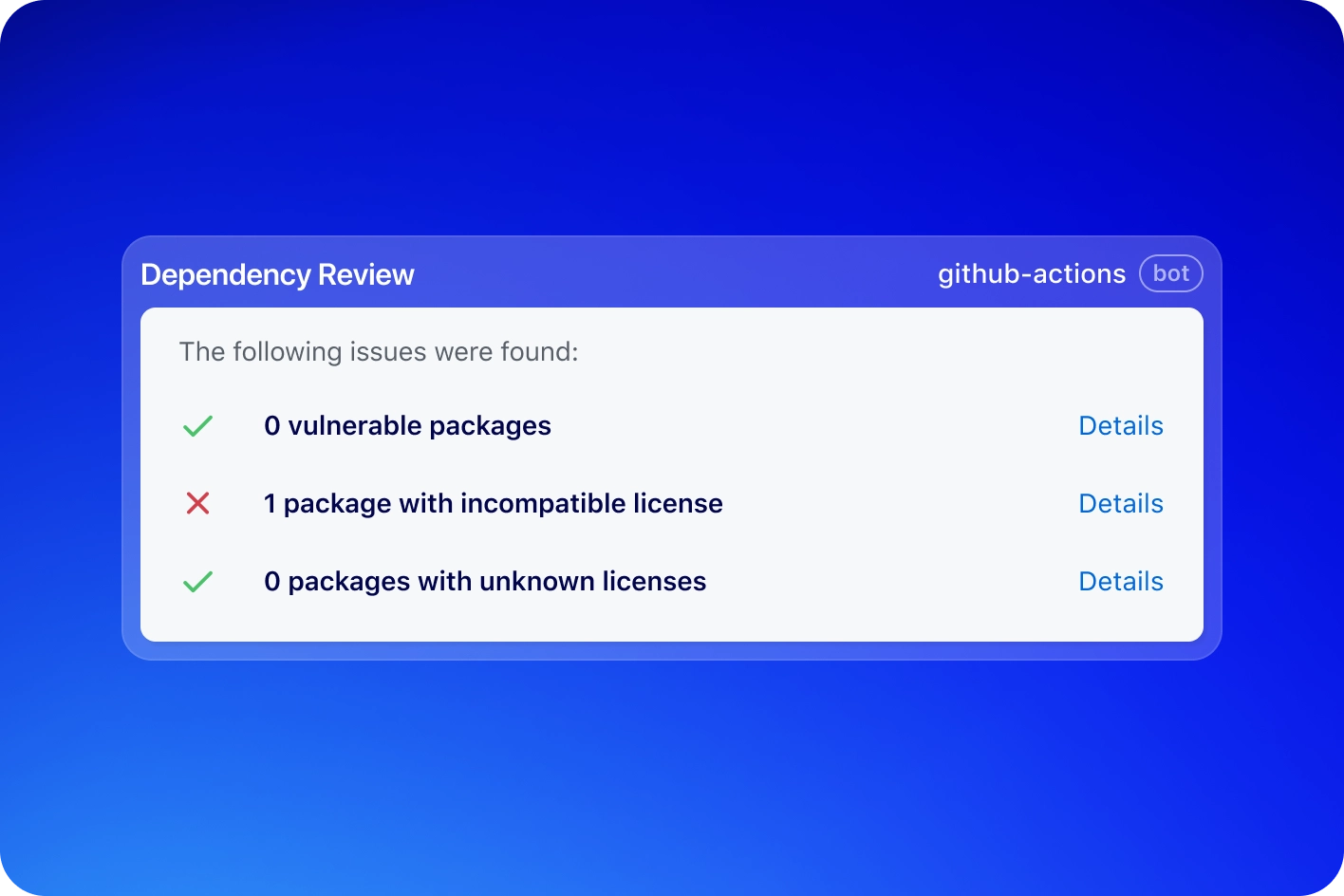

Evita nuevos riesgos

Aplica la seguridad y el cumplimiento de las licencias en las pull requests con la acción de revisión de dependencias (disponible con GitHub Code Security).

No te limites a cumplir, mantén la seguridad

Firma y verifica tus compilaciones fácilmente con las certificaciones de artefactos. Cumple con marcos de cumplimiento externos como SOC2 o refuerza la seguridad interna con SLSA, hasta el Nivel 3 de Compilación.

Software seguro desde el inicio

Ya sea que contribuyas a un proyecto de código abierto o elijas herramientas nuevas para tu equipo, GitHub satisface tus necesidades de seguridad.

Prácticas recomendadas para un software más seguro

Preguntas frecuentes

¿Qué es la seguridad en la cadena de suministro?

Al momento de desarrollar un proyecto de software, es probable que utilices otro software para compilar y ejecutar la aplicación, como bibliotecas de código abierto, estructuras u otras herramientas. Estos recursos se denominan colectivamente como “dependencias”, ya que el proyecto depende de ellos para funcionar correctamente. El proyecto podría basarse en cientos de estas dependencias, que conforman lo que se conoce como la "cadena de suministro".

Tu cadena de suministro puede presentar riesgos de seguridad. Si una de las dependencias tiene una vulnerabilidad de seguridad conocida o un error, los agentes maliciosos podrían aprovechar esta vulnerabilidad para, por ejemplo, insertar código malicioso (malware), robar datos confidenciales o causar algún otro tipo de inconveniente en tu proyecto. Este tipo de amenaza se llama "ataque a la cadena de suministro". Tener dependencias vulnerables en tu cadena de suministro compromete la seguridad de tu propio proyecto y también pone en riesgo a tus usuarios.

Una de las medidas más importantes que puedes tomar para proteger la cadena de suministro es corregir las dependencias vulnerables.

Los atacantes no solo se centran en las dependencias que utilizas, sino que también tendrán como objetivo las cuentas de usuario y los procesos de compilación. Es importante proteger ambos para asegurar que el código que distribuyes no ha sufrido manipulaciones.

GitHub ofrece una variedad de características para ayudarte a comprender y asegurar las dependencias en tu entorno y para asegurar tus cuentas de GitHub y sistema de compilación.

¿Por qué elegir las características de la cadena de suministro de GitHub en lugar de productos de terceros?

A diferencia de los complementos de seguridad de terceros, las características de la cadena de suministro de GitHub funcionan por completo de forma nativa en los flujos de trabajo de GitHub que los desarrolladores ya conocen y prefieren. Al permitir que los desarrolladores remedien las vulnerabilidades de manera más sencilla durante el desarrollo, GitHub libera tiempo para que los equipos de seguridad se enfoquen en estrategias clave que protegen a las empresas, sus clientes y comunidades frente a vulnerabilidades asociadas a las aplicaciones.

¿Qué son los SLSA y SLSA de nivel 3?

Los niveles de la cadena de suministro para los artefactos de software (SLSA) son un marco para mejorar la integridad de extremo a extremo de un artefacto de software en todo su ciclo de vida del desarrollo. Proporcionan una metodología completa y detallada para incorporar garantías de integridad y procedencia en la cadena de suministro de software. Los SLSA de nivel 3 implican una cadena de suministro de software especialmente reforzada, en la que las compilaciones están muy aisladas, se verifica el historial del código fuente y se controla estrictamente la procedencia, lo que proporciona una sólida garantía contra la manipulación y asegura la integridad de los artefactos de software. GitHub Actions y Artifact Attestations simplifican notablemente el camino hacia los SLSA de nivel 3.

¿GitHub puede crear una lista de materiales de software o SBOM?

Puedes exportar una lista de materiales de software o SBOM para tu repositorio desde la gráfica de dependencias de GitHub. Las SBOM permiten la transparencia en el uso que se hace del código abierto y ayudan a detectar vulnerabilidades en la cadena de suministro para reducir los riesgos asociados a esta.

¿Las características de la cadena de suministro de GitHub son gratuitas o de pago?

La mayoría de las características de la cadena de suministro de GitHub están disponibles gratuitamente para todos los usuarios. Algunas funciones avanzadas selectas solo están disponibles para los repositorios privados en GitHub Code Security. Consulta los precios.